Scans de vulnérabilité : indispensable dans une stratégie de sécurité globale

Les scans de vulnérabilités font partie intégrante de l’arsenal des RSSI pour maintenir un niveau de sécurité en accord avec la stratégie de sécurité globale.

Dans cet article, on vous explique comment ces scans s’insèrent dans une stratégie de sécurité plus large, leur complémentarité avec les tests d’intrusion, et leur importance vitale dans une gestion efficace des vulnérabilités.

Un scan de vulnérabilité, c’est quoi ?

Il s’agit d’un type d’évaluation de sécurité informatique qui consiste à utiliser un ou des outils, pour tester la sécurité de vos applications en identifiant les vulnérabilités existantes.

Les tests sont réalisés le plus souvent grâce à des outils spécialisés, commerciaux ou non, qui permettent d’identifier les failles potentielles en testant successivement les différents vecteurs d’attaque, des plus utilisés par les attaquants aux plus récents.

Exemples de scanners de vulnérabilité :

- Nessus,

- Qualys,

- OpenVas,

- LanGuard,

- etc,

Ou encore, dans une moindre mesure, OWASP ZAP et BurpSuite,…

Pour résumer, un scan de vulnérabilité se définit comme un processus automatisé qui examine les applications à la recherche de faiblesses connues.

Ces outils scannent l’environnement ciblé en utilisant des bases de données de vulnérabilités connues pour détecter les failles.

La nature automatisée et répétable de ces scans offre un avantage considérable, permettant des vérifications régulières pour détecter l’apparition de nouvelles vulnérabilités.

Pourquoi utiliser un scan de vulnérabilité ?

L’utilisation d’un scan de vulnérabilité est essentielle dans toute stratégie de sécurité globale, et voici pourquoi :

- Prévention des incidents de sécurité : en identifiant de manière proactive les vulnérabilités, ces scans contribuent à prévenir les incidents de sécurité avant qu’ils ne se produisent. Cela réduit le risque d’attaques exploitant ces failles.

- Conformité réglementaire : les scans réguliers sont souvent requis par les réglementations, visant à garantir une protection adéquate des données sensibles.

- Réduction des coûts : détecter et corriger les vulnérabilités avant qu’elles ne soient exploitées par des attaquants peut considérablement réduire les coûts liés aux cyberattaques. Pour rappel, le coût médian d’une cyberattaque est de 15 300€ selon les derniers chiffres d’Hiscox.

- Amélioration de la visibilité sur la sécurité : les scans de vulnérabilité fournissent une perspective globale sur l’état de la sécurité externe des infrastructures, facilitant une gestion des risques plus efficace et informée.

- Adaptation à l’évolution des menaces : face à l’apparition constante de nouvelles vulnérabilités, une approche de scan récurrents est nécessaire pour rester à jour et protégé contre les menaces naissantes.

Les scans de vulnérabilités, par leur capacité à fournir une analyse régulière et approfondie de la sécurité des systèmes, jouent un rôle clé dans le maintien d’une posture de sécurité solide et adaptative.

Cependant, pour une une protection complète, il est intéressant de voir comment ils se comparent aux tests d’intrusion.

Scans de vulnérabilités vs tests d’intrusion ?

On oppose souvent les scans de vulnérabilités et les tests d’intrusion, ce qui n’a pas vraiment de sens dans une stratégie de gestion de vulnérabilités.

Ces deux démarches sont différentes, mais ne sont pas vraiment opposées. D’ailleurs, les tests d’intrusion incluent généralement l’utilisation de scanners de vulnérabilités.

Le scan, contrairement au test d’intrusion, est une évaluation de premier niveau.

C’est un test technique avant tout. Il est plus superficiel, (quasi) complètement automatisée, et donc reproductible.

C’est d’ailleurs l’un de ces avantages !

On peut le reproduire « à l’infini » pour vérifier à intervalle régulier l’apparition de nouvelles failles ou l’application de la politique de sécurité.

Le test d’intrusion, lui, apporte une valeur différente en faisant la part belle aux tests manuels pour mettre en lumière des vulnérabilités complexes ou des failles métiers, difficilement identifiables par les outils automatisés.

Il s’agit donc plutôt de mettre en place une politique d’identification et de gestion des vulnérabilités complète que de choisir le meilleur des deux.

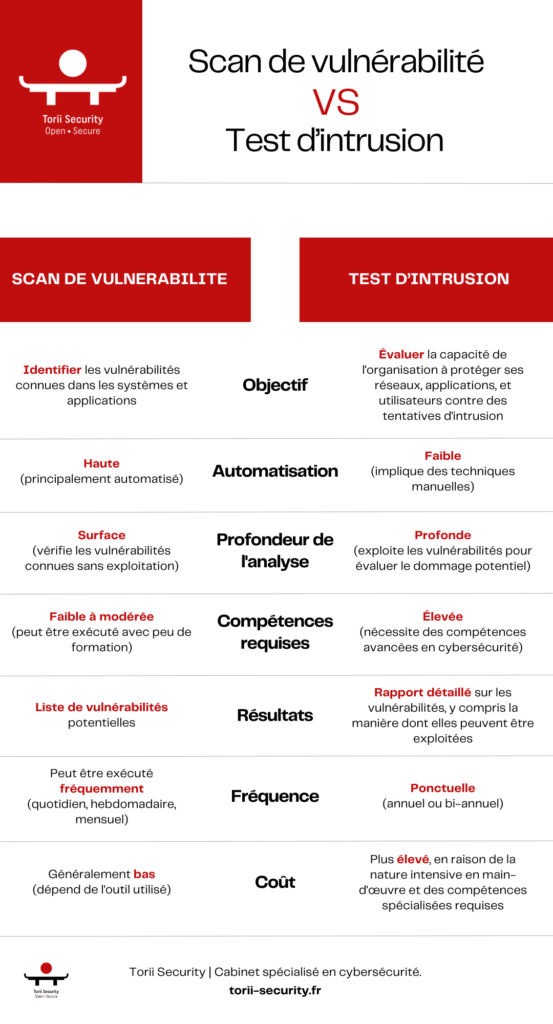

Mais pour résumer, voici une infographie des principales différences entre scan de vulnérabilité et test d’intrusion :

Inclure les scans dans une stratégie de sécurité globale

Une stratégie de sécurité globale cherche à traiter les risques en sécurité de l’information d’une organisation de façon adaptée et durable. Elle est est donc cruciale, en particulier pour les PME, qui peuvent être plus vulnérables aux cyberattaques en raison de ressources limitées en cybersécurité.

Elle vise en particulier à :

- détecter les vulnérabilités et leurs évolutions

- identifier les menaces

- traiter les risques pour diminuer les risques résiduels

La bonne approche consisterait plutôt à construire une stratégie de sécurité globale incluant à la fois des tests d’intrusion réguliers et des scans de vulnérabilités récurrents pour suivre l’évolution de votre niveau de sécurité.

La gestion de vulnérabilités est indispensable

La gestion des vulnérabilités consiste à identifier, évaluer et traiter les différentes vulnérabilités d’un système d’information, dans le but de réduire le niveau de risques.

Identifier les nouvelles failles

Suivre les menaces dans le temps est donc indissociable de ce processus.

Nous savons tous que de nouvelles menaces apparaissent quotidiennement.

Il est important de mettre en place un processus régulier pour réévaluer les vulnérabilités qui concernent notre SI.

Les scanners commerciaux ou non, sont très utiles pour cette tâche, en complément d’une veille cybersécurité active et efficace.

Réévaluer les risques résiduels

Mais il faut également prendre en compte l’évolution des vulnérabilités existantes !

L’impact d’une vulnérabilité ne se limite pas à son score CVSS (Common Vulnerability Scoring System) lors de sa découverte.

L’impact peut changer avec le temps, la disponibilité d’un POC, l’intégration dans des kits et outils d’attaques, ou encore la publication des détails de la vulnérabilité.

On citera pour seul exemple, le piratage Lastpass courant 2022, où le développeur victime s’est fait pirater grâce à une faille publiée en 2020 (CVE-2020-5741) présente dans un logiciel, Plex Media Server, non mis à jour depuis.

Si on fait l’exercice de suivi et de gestion de cette vulnérabilité, on découvre que la vulnérabilité avait un score absolu de 7.2 lors de sa publication.

Depuis, un code d’exploitation est disponible dans Metasploit, une mise à jour Plex est disponible.

Avec ça, le risque évolue forcément ! D’ailleurs, l’Exploit Prediction Scoring System (EPSS), qui « prédit » la probabilité d’exploitation d’une vulnérabilité est, à date de rédaction, de 87,4% !

Que retenir ?

Le scan de vulnérabilité est un outil incontournable d’une bonne stratégie de cybersécurité.

Si le test d’intrusion et l’analyse de risque jouent un rôle central, il est intéressant de compléter ces approches événementielles avec des scans de vulnérabilités qui amènent, grâce à leur reproductibilité, une dimension continue qui s’adapte parfaitement à l’évolution des menaces d’aujourd’hui.

Comment Torii Security peut vous aider ?

Torii Security réalise pour ses clients des scans de vulnérabilités externe ou interne à l’aide des meilleurs outils du marché.

Notre expertise et spécialisation nous permettra de construire avec vous le meilleur plan de test et d’identifier les actifs à cibler prioritairement.

Vous bénéficierez également de toute notre expérience et notre pragmatisme dans l’interprétation et la rédaction du rapport de scan spécifique.

Pour en savoir plus, rendez-vous sur notre page dédiée aux scans de vulnérabilités.

?>

?>